Các bạn có thể xem phần 1 tại đây

Các bạn có thể xem phần 2 tại đây

Lateral movement

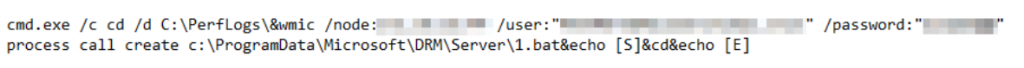

Trong các cuộc tấn công này, những kẻ tấn công đã sử dụng một số phương pháp đã biết để di chuyển theo chiều ngang:

- Những kẻ tấn công đã lạm dụng rất nhiều WMI để thực thi các công cụ trên các hệ thống từ xa.

Những kẻ tấn công cũng sử dụng các kỹ thuật khác như tạo dịch vụ hoặc lên lịch tác vụ trên các hệ thống từ xa.

Lạm dụng Exchange Management Shell

Exchange Management Shell là giao diện PowerShell dành cho quản trị viên để quản lý máy chủ Exchange. Do đó, nó hiển thị nhiều lệnh ghép ngắn Exchange PowerShell quan trọng để cho phép quản trị viên thực hiện các tác vụ bảo trì khác nhau, chẳng hạn như gán vai trò và quyền cũng như di chuyển, bao gồm nhập và xuất hộp thư. Các lệnh ghép ngắn này chỉ có sẵn trên các máy chủ Exchange trong Exchange Management Shell hoặc thông qua các kết nối PowerShell từ xa tới máy chủ Exchange.

Để hiểu được lệnh gọi đáng ngờ của Exchange Management Shell, chúng ta cần quay lại một bước trong chuỗi quy trình và phân tích quy trình có trách nhiệm. Như đã đề cập, các nhóm ứng dụng phổ biến MSExchangeOWAAppPool hoặc MSExchangeECPAppPool truy cập shell nên được coi là đáng ngờ.

Trong cuộc điều tra của chúng tôi, những kẻ tấn công đã tận dụng các lệnh ghép ngắn quản trị này để thực hiện các tác vụ quan trọng như xuất hộp thư hoặc chạy các tập lệnh tùy ý. Những kẻ tấn công đã sử dụng các cách khác nhau để tải và chạy lệnh ghép ngắn PowerShell thông qua Exchange Management Shell.

Trong một số trường hợp nhất định, những kẻ tấn công đã tạo một trình bao bọc PowerShell xung quanh các lệnh để ẩn đằng sau hoạt động PowerShell hợp pháp một cách hiệu quả.

Những lệnh ghép ngắn này cho phép những kẻ tấn công thực hiện những điều sau:

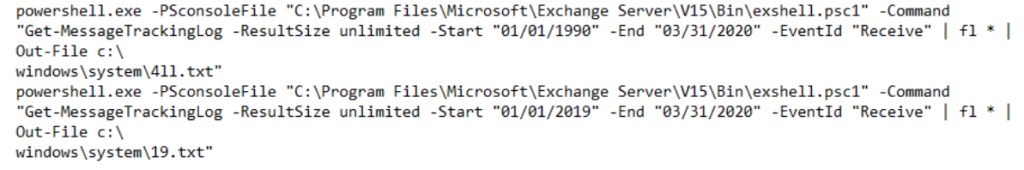

- Tìm kiếm đã nhận email

Trong các cuộc điều tra của chúng tôi, những kẻ tấn công chủ yếu quan tâm đến các email nhận được. Họ tìm kiếm thông tin gửi tin nhắn được lọc bởi sự kiện ‘Đã nhận’. Khung thời gian tìm kiếm cho thấy những kẻ tấn công ban đầu quan tâm đến toàn bộ lịch sử nhật ký. Sau đó, một lệnh tương tự đã được chạy với thời hạn một năm.

Export mailbox

Những kẻ tấn công đã xuất hộp thư thông qua bốn bước sau:

- Đã cấp vai trò ApplicationImpersnation cho tài khoản do kẻ tấn công kiểm soát. Điều này cho phép tài khoản được cung cấp truy cập vào tất cả các hộp thư trong tổ chức một cách hiệu quả.

- Đã cấp vai trò ‘Xuất nhập hộp thư’ cho tài khoản do kẻ tấn công kiểm soát. Cần phải thêm vai trò này trước khi thử xuất hộp thư.

- Đã xuất hộp thư có bộ lọc “Đã nhận -gt ‘01 / 01/2020 0:00:00’ ”.

- Đã xóa yêu cầu xuất hộp thư để tránh gây nghi ngờ.

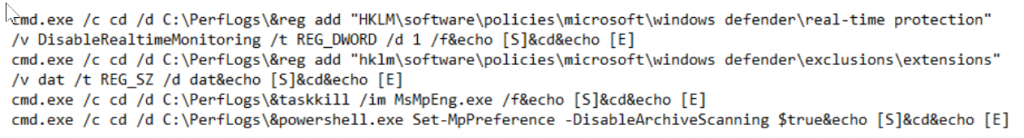

Giả mạo bằng các công cụ bảo mật

Là một phần của chuyển động ngang, những kẻ tấn công đã cố gắng vô hiệu hóa Microsoft Defender Antivirus. Những kẻ tấn công cũng vô hiệu hóa tính năng quét kho lưu trữ để bỏ qua việc phát hiện các công cụ và dữ liệu được nén trong tệp .zip, cũng như tạo ra loại trừ cho phần mở rộng .dat. Những kẻ tấn công đã cố gắng vô hiệu hóa các bản cập nhật tự động để tránh bị phát hiện bởi các bản cập nhật tình báo mới. Đối với khách hàng của Microsoft Defender ATP, tính năng bảo vệ chống giả mạo ngăn chặn những thay đổi độc hại và trái phép đối với cài đặt bảo mật.

Remote access

Bước tiếp theo đối với những kẻ tấn công là tạo một kiến trúc mạng bằng cách sử dụng các công cụ chuyển tiếp cổng như plink.exe, một công cụ kết nối dòng lệnh như ssh. Sử dụng các công cụ này cho phép những kẻ tấn công vượt qua các hạn chế mạng và truy cập từ xa vào máy thông qua Giao thức Máy tính Từ xa (RDP). Đây là một kỹ thuật rất bí mật: những kẻ tấn công sử dụng lại các thông tin đăng nhập đã được kết xuất để truy cập vào máy thông qua phần mềm đào đường hầm được mã hóa, loại bỏ nhu cầu triển khai các backdoor, vốn có khả năng bị phát hiện cao.

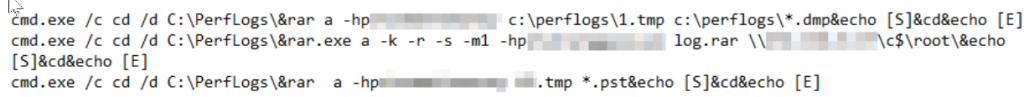

Exfiltration

Cuối cùng, dữ liệu kết xuất đã được nén bằng công cụ tiện ích rar.exe. Dữ liệu nén chủ yếu bao gồm các tệp .pst được giải nén, cùng với các kết xuất bộ nhớ.

Cải thiện khả năng phòng thủ trước sự xâm nhập của máy chủ Exchange

Như những cuộc tấn công này cho thấy, máy chủ Exchange là mục tiêu có giá trị cao. Các cuộc tấn công này cũng có xu hướng là các mối đe dọa tiên tiến với các kỹ thuật phi mã, né tránh cao. Ví dụ: ở mọi giai đoạn trong chuỗi tấn công ở trên, những kẻ tấn công đã lạm dụng các công cụ hiện có (LOLBins) và các tập lệnh để hoàn thành các nhiệm vụ khác nhau. Ngay cả trong trường hợp các mã nhị phân không thuộc hệ thống được giới thiệu, chúng đều hợp pháp và được ký tên, như plink.exe, hoặc chỉ là proxy cho tệp nhị phân độc hại, chẳng hạn như Mimikatz đã được sửa đổi, nơi tải trọng độc hại thực tế không bao giờ chạm vào đĩa.

Giữ an toàn cho các máy chủ này khỏi các cuộc tấn công nâng cao này là điều quan trọng hàng đầu. Dưới đây là các bước mà các tổ chức có thể thực hiện để đảm bảo họ không trở thành nạn nhân của sự xâm nhập máy chủ Exchange.

Áp dụng các bản cập nhật bảo mật mới nhất

Xác định và khắc phục các lỗ hổng hoặc cấu hình sai trong máy chủ Exchange. Triển khai các bản cập nhật bảo mật mới nhất, đặc biệt cho các thành phần máy chủ như Exchange, ngay khi chúng có sẵn. Cụ thể, hãy kiểm tra xem các bản vá cho CVE-2020-0688 đã được cung cấp hay chưa. Sử dụng quản lý mối đe dọa và lỗ hổng để kiểm tra các máy chủ này thường xuyên để tìm các lỗ hổng, cấu hình sai và hoạt động đáng ngờ.

Luôn bật tính năng chống vi-rút và các biện pháp bảo vệ khác

Điều quan trọng là phải bảo vệ máy chủ Exchange bằng phần mềm chống vi-rút và các giải pháp bảo mật khác như bảo vệ tường lửa và MFA. Bật tính năng bảo vệ do đám mây phân phối và gửi mẫu tự động để sử dụng trí tuệ nhân tạo và máy học nhằm nhanh chóng xác định và ngăn chặn các mối đe dọa mới và chưa biết. Sử dụng các quy tắc giảm bề mặt tấn công để tự động chặn các hành vi như trộm cắp thông tin xác thực và sử dụng PsExec và WMI đáng ngờ. Bật các tính năng bảo vệ giả mạo để ngăn những kẻ tấn công dừng các dịch vụ bảo mật.

Nếu bạn lo lắng rằng các kiểm soát bảo mật này sẽ ảnh hưởng đến hiệu suất hoặc làm gián đoạn hoạt động, hãy tham gia với các chuyên gia CNTT để giúp xác định tác động thực sự của các cài đặt này. Các nhóm bảo mật và chuyên gia CNTT nên cộng tác để áp dụng các biện pháp giảm nhẹ và cài đặt thích hợp.

Xem xét các vai trò và nhóm nhạy cảm

Xem xét các nhóm có đặc quyền cao như Quản trị viên, Người dùng Máy tính Từ xa và Quản trị viên Doanh nghiệp. Những kẻ tấn công thêm tài khoản vào các nhóm này để có được chỗ đứng trên máy chủ. Thường xuyên xem xét các nhóm này để biết thêm hoặc loại bỏ đáng ngờ. Để xác định các bất thường cụ thể của Exchange, hãy xem lại danh sách người dùng trong các vai trò nhạy cảm như xuất nhập hộp thư và Quản lý tổ chức bằng cách sử dụng lệnh ghép ngắn Get-ManagementRoleAssignment trong Exchange PowerShell.

Vấn đề truy cập-Restrict access

Thực hành nguyên tắc đặc quyền ít nhất và duy trì vệ sinh thông tin xác thực. Tránh sử dụng các tài khoản dịch vụ cấp quản trị, trên toàn miền. Thực thi mật khẩu quản trị viên cục bộ ngẫu nhiên mạnh mẽ, đúng lúc và Bật MFA. Sử dụng các công cụ như LAPS.

Đặt các hạn chế danh sách kiểm soát truy cập (ACL) trên ECP và các thư mục ảo khác trong IIS. Không hiển thị thư mục ECP lên web nếu nó không cần thiết và cho bất kỳ ai trong công ty không cần truy cập vào nó. Áp dụng các hạn chế tương tự cho các nhóm ứng dụng khác.

Prioritize alerts

Các mẫu đặc biệt của thỏa hiệp máy chủ Exchange hỗ trợ trong việc phát hiện các hành vi độc hại và thông báo cho các nhóm hoạt động bảo mật để nhanh chóng phản ứng với các giai đoạn xâm nhập ban đầu. Chú ý đến và điều tra ngay các cảnh báo chỉ ra các hoạt động đáng ngờ trên máy chủ Exchange. Bắt được các cuộc tấn công trong giai đoạn khám phá, giai đoạn mà những kẻ tấn công dành vài ngày để khám phá môi trường sau khi giành được quyền truy cập, là chìa khóa. Các nhóm ứng dụng phổ biến như ‘MSExchangeOWAAppPool’ hoặc ‘MSExchangeECPAppPool’ thường bị kẻ tấn công chiếm đoạt thông qua triển khai web shell. Ưu tiên các cảnh báo liên quan đến các quy trình như net.exe, cmd.exe và mshta.exe bắt nguồn từ các nhóm này hoặc w3wp.exe nói chung.

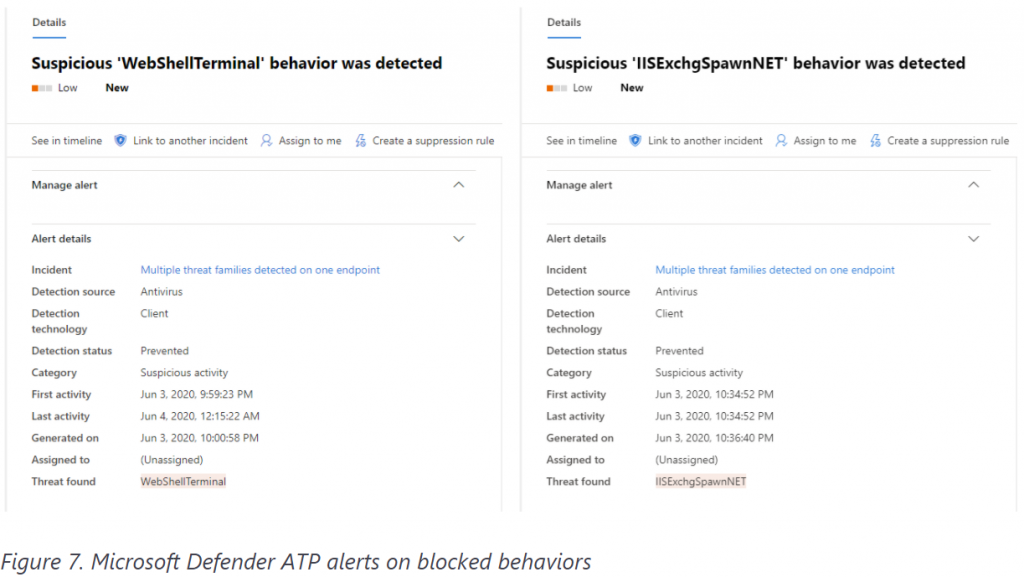

Khả năng ngăn chặn và ngăn chặn dựa trên hành vi trong Microsoft Defender Advanced Threat Protection ngăn nhiều hoạt động độc hại mà chúng tôi đã mô tả trong blog này. Ngăn chặn và ngăn chặn dựa trên hành vi ngăn chặn các cuộc tấn công nâng cao theo dõi của chúng bằng cách phát hiện và ngăn chặn các quy trình và hành vi độc hại.

Ngoài ra, các cảm biến phát hiện và phản hồi điểm cuối (EDR) của Microsoft Defender ATP cung cấp khả năng hiển thị các hành vi độc hại liên quan đến sự xâm nhập máy chủ Exchange. Các cảnh báo dành riêng cho Exchange dựa trên hành vi bao gồm “Hoạt động w3wp.exe đáng ngờ trong Exchange”, chỉ ra rằng những kẻ tấn công đang chạy các lệnh tùy ý thông qua các quy trình IIS trong máy chủ Exchange.

Những cảnh báo này phải được ưu tiên ngay lập tức và được điều tra đầy đủ, và mọi thông tin xác thực có trên máy chủ Exchange, bao gồm cả những thông tin được sử dụng cho tài khoản dịch vụ và các tác vụ đã lên lịch, sẽ bị coi là bị xâm phạm.

Một Số khuyến cáo phân tích gửi ae System admin quản trị Exchange để nắm đặc biệt phần bảo mật khuyến cáo nhé.

Chúc các anh em thành công

Phương Nguyễn

Tham khảo tại

Defending Exchange servers under attack – Microsoft Security