Cảnh báo nhanh về lỗ hổng zero-day CVE-2022-26809, Lỗ hổng thực thi mã từ xa trong Windows RPC Runtime không cần xác thực đang bị khai thác trong tự nhiên. Lỗ hổng chưa có nhiều thông tin đánh giá và phân tích chi tiết hay PoC được công bố. Tuy vậy cũng cần nắm bắt đề phòng, kịp thời phản ứng. Ngoài ra cũng cập nhật thêm thông tin một số lỗ hổng cần chú ý trong bản vá tháng 4 của Microsoft.

Phạm vi ảnh hưởng/Điều kiện khai thác ( CVE-2022-26809 ):

- Hệ thống mở port 445 ra ngoài internet đều dễ bị tấn công

- Các phiên bản Windows chưa được cập nhật bản vá tháng 4 mới nhất đều bị ảnh hưởng

- Không cần thông tin xác thực

- CVE-2022-26809: Windows RPC Runtime RCE không cần xác thực

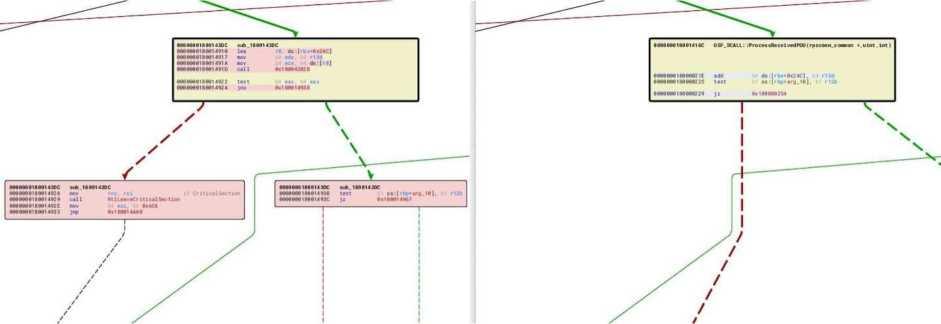

Lỗ hổng nằm trong thư viện rpcrt4.dll của Windows RPC Runtime. Hai function là OSF_CCALL::ProcessResponse and OSF_SCALL::ProcessReceivedPDU đảm nhận việc xử lý các gói tin RPC ở phía client (CCALL) và server (SCALL).

Trong đó tại hàm QUEUE :: PutOnQueue thuộc OSF_SCALL ::

ProcessReceivePDU có chức năng kiểm tra việc tràn số nguyên ( integer overflows

check ).

int64 fastcall sub_l80042028(unsigned int currentvalue, int addition, int *output) {

unsigned int afterAddition; // eax

int v4; // edx

int64 result; // rax

afterAddition = currentvalue + addition;

v4 = -1;

if ( afterAddition >= currentvalue )

v4 = afterAddition;

result = afterAddition < currentvalue ? 0x80070216 : 0;

’output = v4;

return result;

}

Tại OSF_SCALL:GetCoalescedBuffer việc tràn số nguyên này có thể gây lỗi heap buffer overflow từ đó có thể ghi ngoài giới hạn bộ đệm heap và thực thi mã tùy ý. Một số hàm khác cũng tương tự bao gồm:

- OSF_CCALL::ProcessResponse

- OSF_SCALL::GetCoalescedBuffer

- OSF_CCALL::GetCoalescedBuffer

Trong tháng 04/2022, Microsoft đã phát hành bản vá cho 117 lỗ hổng (chưa bao gồm 17 lỗ hổng trong Microsoft Edge), trong đó có 9 lỗ hổng được đánh giá ở mức Nghiêm Trọng và 108 lỗ hổng được đánh giá là Quan Trọng. Tỉ trọng số lượng lỗ hổng như sau: Thực thi mã từ xa (RCE) và Leo thang đặc quyền (EoP) đều chiếm tỉ trọng lớn với 39,3%. Trong các lỗ hổng được vá lần này, cần lưu ý một số CVE được Microsoft đánh giá là nguy hiểm, có khả năng bị tấn công cao trong thực tế:

|

CVE |

Lỗ hổng |

CVSS |

Mô tả |

|

CVE-2022- 26809 |

RPC Runtime Library Remote Code |

9.8 |

Lỗ hổng thực thi mã từ xa trong RPC Runtime Library. Chưa có thông tin chi |

|

Execution Vulnerability |

tiết và PoC liên quan đến lỗ hổng trên không gian mạng. | ||

|

CVE-2022- 24491/24497 |

Windows Network File System Remote Code Execution Vulnerability |

9.8 |

Lỗ hổng thực thi mã từ xa trong Windows Network File System. Chưa có thông tin chi tiết và PoC liên quan đến lỗ hổng trên không gian mạng. |

|

CVE-2022- 26815 |

Windows DNS Server Remote Code Execution Vulnerability |

7.2 |

Lỗ hổng thực thi mã từ xa trong Windows DNS Server. Chưa có thông tin chi tiết và PoC liên quan đến lỗ hổng trên không gian mạng. |

|

CVE-2022- 26904 |

Windows User Profile Service Elevation of Privilege Vulnerability |

7.0 |

Lỗ hổng leo thang đặc quyền trong Windows User Profile Service. Lỗ hổng đã có PoC công bố trên không gian mạng. |

|

CVE-2022- 24521 |

Windows Common Log File System Driver Elevation of Privilege Vulnerability |

7.8 |

Lỗ hổng leo thang đặc quyền trong Windows Common Log File System Driver. Lỗ hổng chưa có thông tin chi tiết và PoC công bố trên không gian mạng. Tuy nhiên, lỗ hổng đã được khai thác trong thực tế. |

Cách phòng tránh/fix lỗi/phát hiện:

- Lỗ hổng không có dấu hiệu nhận biết cụ thể. Chặn hoặc hạn chế kết nối từ port 445 từ ngoài mạng internet/mạng không phải kết nối trust. Áp dụng khuyến nghị bảo mật giao thức SMB theo nhà phát triển tại :

https://docs.microsoft.com/en-us/windows-server/storage/file-server/smb-secure-traffic

- Đề nghị cập nhật bản vá theo đường dẫn phù hợp với từng sản phẩm tại:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Apr

Hoặc theo các CVE khuyến cáo như sau:

Phương Nguyễn